Sistema operativo: Windows, Android, macOS

Gruppo di programmi: Automazione aziendale

Controllo di protezione sulla struttura

- Il copyright protegge i metodi esclusivi di automazione aziendale utilizzati nei nostri programmi.

Diritto d'autore - Siamo un editore di software verificato. Questo viene visualizzato nel sistema operativo durante l'esecuzione dei nostri programmi e versioni demo.

Editore verificato - Collaboriamo con organizzazioni in tutto il mondo, dalle piccole alle grandi imprese. La nostra azienda è iscritta nel registro internazionale delle imprese e dispone di un marchio di fiducia elettronico.

Segno di fiducia

Transizione rapida.

Cosa vuoi fare adesso?

Se vuoi familiarizzare con il programma, il modo più veloce è guardare prima il video completo, quindi scaricare la versione demo gratuita e lavorarci da solo. Se necessario, richiedere una presentazione al supporto tecnico o leggere le istruzioni.

Contattaci qui

Come acquistare il programma?

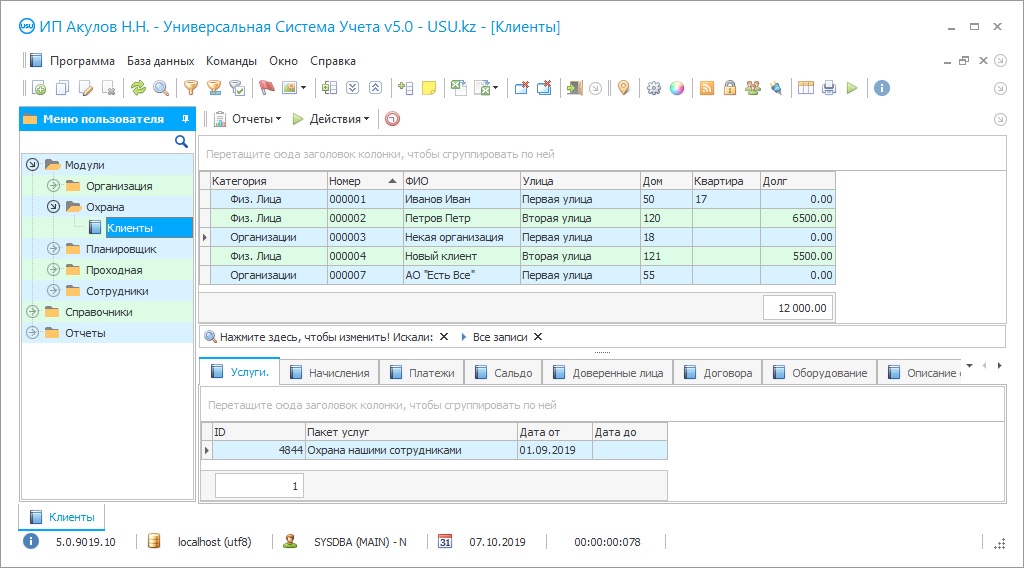

Visualizza uno screenshot del programma

Guarda un video sul programma

Scarica la versione demo

Confronta le configurazioni del programma

Calcola il costo del software

Calcola il costo del cloud se hai bisogno di un server cloud

Chi è lo sviluppatore?

Schermata del programma

Il controllo della protezione nell'impianto oggi viene effettuato non solo attraverso il controllo visivo, bypass perimetrali, ecc., Ma anche utilizzando un'ampia varietà di mezzi tecnici. Ad esempio, il personale addetto alla protezione può essere dotato di appositi comunicatori-lettori di tag di prossimità. I contrassegni indicati sono installati lungo il percorso di aggiramento del territorio sotto tutela. Il software corrispondente registra i segni di contatto passati durante il pattugliamento, oltre a registrare tutti gli eventi rilevati lungo il percorso (porta sbloccata, vetri rotti, recinzione rotta, ecc.). Tutti questi dati sono archiviati nella memoria del sistema e sono disponibili per la visualizzazione. Naturalmente, un moderno sistema informatico utilizzato dal servizio di protezione deve necessariamente utilizzare vari sensori, telecamere, serrature elettroniche, allarmi antincendio, ecc. In caso contrario, l'adempimento dei principali compiti di protezione (garantire l'ordine sul territorio, osservare le persone e i veicoli di controllo regime, pattugliamento periodico del territorio, prevenzione dei furti, ecc.) non sufficientemente efficace.

Pertanto, il controllo della protezione presso l'impianto in condizioni moderne è praticamente impossibile senza l'uso di tecnologie IT. Il sistema USU Software offre il proprio sviluppo di computer unico che soddisfa i moderni standard di programmazione e soddisfa i più elevati controlli di protezione in base ai requisiti della struttura. Il Software USU garantisce lo snellimento di tutti i processi aziendali, la trasparenza e la tempestività delle procedure contabili, l'automazione delle analisi, delle attività di pianificazione, ecc. Il prodotto può funzionare, se necessario, in più lingue contemporaneamente (basta scaricare gli appositi language pack). L'interfaccia è semplice e immediata da imparare, non richiede molto sforzo e tempo. La struttura modulare del programma consente di personalizzare e modificare vari sottosistemi, tenendo conto delle caratteristiche del cliente e della struttura aziendale protetta. Esistono monitoraggio separato del lavoro dei moduli del checkpoint, del lavoro a turni dei dipendenti, della funzionalità degli allarmi di protezione, della contabilità e della registrazione di ogni oggetto autorizzato, ecc. A proposito, il numero di oggetti della struttura sotto protezione può essere grande quanto ti piace. Il programma consente di fornire il loro controllo contemporaneamente. Nel processo di monitoraggio della protezione presso la struttura, l'integrazione nel programma di vari dispositivi tecnici (sensori di movimento, punti di tag senza contatto, telecamere di videosorveglianza, sensori di umidità e temperatura, allarmi antincendio, serrature e tornelli elettronici, videoregistratori e navigatori, ecc.) è fornito. L'automazione del checkpoint consente di registrare chiaramente l'orario di arrivo e partenza di ciascun dipendente della struttura, generare report sul numero di ritardi, assenteismo, straordinari per ciascun dipendente individualmente e un report riepilogativo per l'azienda nel suo insieme.

Chi è lo sviluppatore?

Akulov Nikolaj

Esperto e capo programmatore che ha partecipato alla progettazione e allo sviluppo di questo software.

2024-05-09

Video di controllo di protezione sulla struttura

Questo video può essere visualizzato con i sottotitoli nella tua lingua.

I responsabili dei vari reparti del servizio di protezione sono dotati di report gestionali, personalizzabili secondo i loro desideri e che consentono loro di tracciare la posizione di qualsiasi dipendente, la frequenza e la tempestività del percorso di pattuglia, ricevere tempestivamente messaggi su eventuali situazioni di emergenza e incidenti, effettuare un controllo generale della situazione, ecc. aree del territorio, consentendo di localizzare con precisione l'evento, trovare una persona sul territorio. Il programma proposto garantisce il mantenimento di una protezione altamente efficace di qualsiasi struttura complessa.

Il programma informatico specializzato del software USU è progettato per risolvere efficacemente i compiti di monitoraggio della sicurezza presso la struttura.

Scarica la versione demo

USU Software esegue l'ordine e l'automazione di tutti i processi di lavoro nell'ambito della protezione dell'impresa. La soluzione IT offerta soddisfa i più elevati requisiti moderni e standard professionali.

Il software USU fornisce protezione e controllo su un numero illimitato di oggetti. Il sistema di gestione della protezione è configurato tenendo conto delle caratteristiche del cliente e delle organizzazioni della struttura protetta. Il programma può essere utilizzato per la produzione, il commercio, le strutture, i servizi, ecc. Imprese, centri commerciali, strutture di sicurezza, agenzie governative, ecc. Le informazioni derivanti dal processo di sorveglianza delle imprese sotto il controllo del servizio di sicurezza sono archiviate in un database centralizzato . Il sistema può essere integrato con vari dispositivi tecnici (sensori, telecamere, serrature elettroniche, ecc.) utilizzati per migliorare l'efficienza della protezione. Ogni segnale generato dai dispositivi viene registrato dal programma e trasmesso automaticamente al dipendente appropriato per risolvere il problema di lavoro della struttura. Per ogni struttura protetta viene formato un elenco di persone autorizzate relative al controllo, contenente informazioni anagrafiche e di contatto. La formazione degli orari dei servizi di sicurezza cambia, gli orari dei turni, i piani di lavoro generali di ogni struttura sono automatizzati. Il database delle controparti viene creato e aggiornato centralmente, contiene tutte le informazioni di contatto. Il sistema fornisce un efficace controllo degli accessi, fissando l'ora esatta di arrivo e partenza di ciascun dipendente, prevede la raccolta, l'elaborazione e l'analisi dei dati sulle visite in loco da parte di persone non autorizzate. Gli abbonamenti una tantum e permanenti con l'allegato di una fotografia della persona che ha ricevuto un pass per l'area protetta vengono stampati in loco grazie alla webcam integrata.

Ordina un controllo di protezione sulla struttura

Per acquistare il programma basta chiamarci o scriverci. I nostri specialisti concorderanno con voi la configurazione software appropriata, prepareranno un contratto e una fattura per il pagamento.

Come acquistare il programma?

Il programma verrà installato

Se il programma viene acquistato per 1 utente, non ci vorrà più di 1 oraAcquista un programma già pronto

Inoltre è possibile ordinare lo sviluppo di software personalizzato

Se hai requisiti software speciali, ordina lo sviluppo personalizzato. Allora non dovrai adattarti al programma, ma sarà il programma ad adattarsi ai tuoi processi aziendali!

Controllo di protezione sulla struttura

Il software USU registra non solo l'ora e la durata della visita, ma anche la personalità del visitatore, lo scopo della sua visita. Con un ordine aggiuntivo, il programma attiva clienti e dipendenti delle applicazioni mobili dell'azienda. Per controllare e garantire la protezione di informazioni preziose, vengono configurati i parametri dei backup regolari del database per l'archiviazione sicura.