Betriebssystem: Windows, Android, macOS

Gruppe von Programmen: Geschäftsautomatisierung

Besucherkontrolle

- Das Urheberrecht schützt die einzigartigen Methoden der Geschäftsautomatisierung, die in unseren Programmen verwendet werden.

Urheberrechte © - Wir sind ein verifizierter Softwarehersteller. Dies wird beim Ausführen unserer Programme und Demoversionen im Betriebssystem angezeigt.

Geprüfter Verlag - Wir arbeiten mit Organisationen auf der ganzen Welt zusammen, von kleinen bis hin zu großen Unternehmen. Unser Unternehmen ist im internationalen Handelsregister eingetragen und verfügt über ein elektronisches Gütesiegel.

Zeichen des Vertrauens

Schneller Übergang.

Was willst du jetzt machen?

Wenn Sie sich mit dem Programm vertraut machen möchten, können Sie sich am schnellsten zunächst das vollständige Video ansehen und dann die kostenlose Demoversion herunterladen und selbst damit arbeiten. Fordern Sie bei Bedarf eine Präsentation beim technischen Support an oder lesen Sie die Anweisungen.

Kontaktieren Sie uns hier

Während unserer Geschäftszeiten antworten wir normalerweise innerhalb von 1 Minute

Wie kaufe ich das Programm?

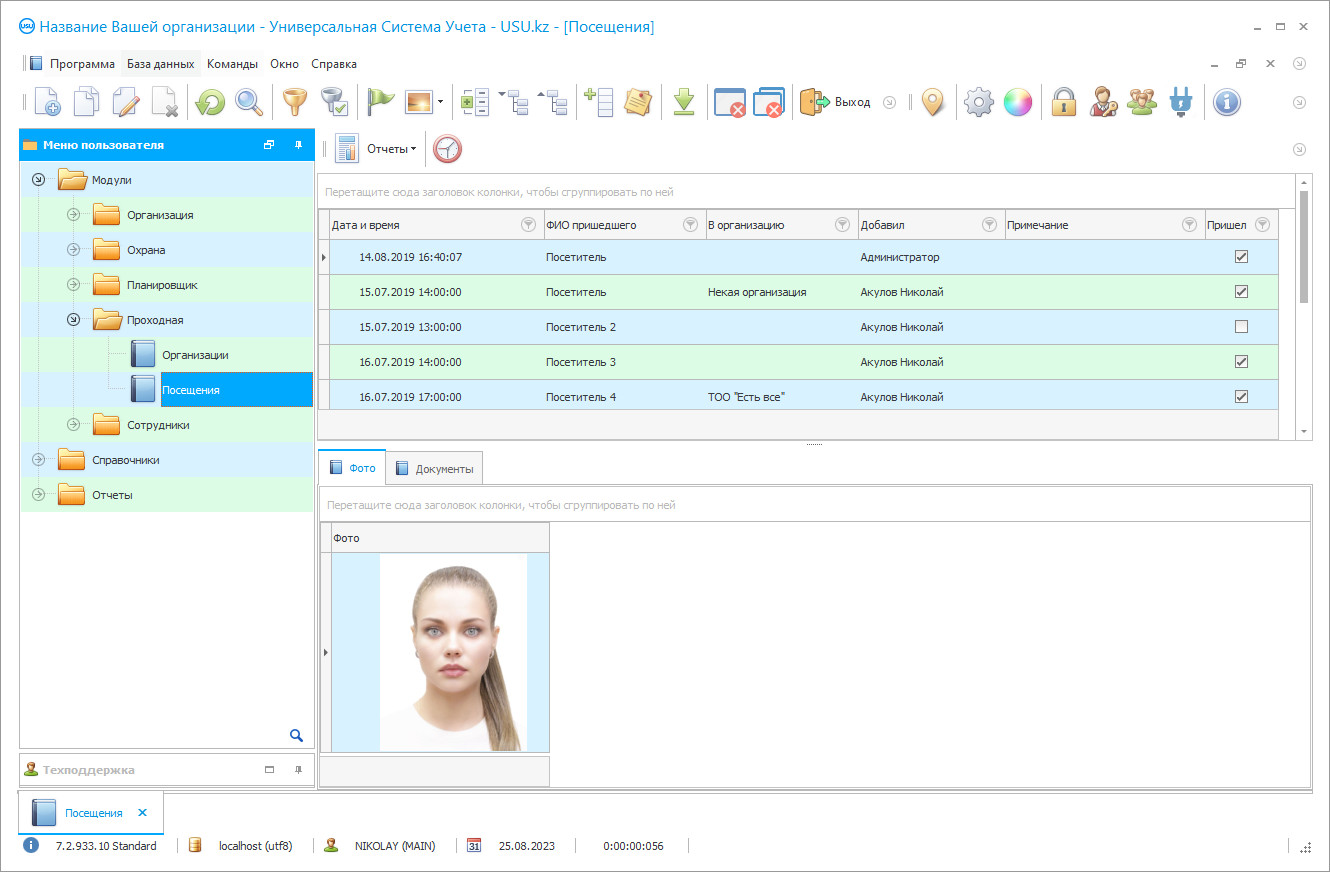

Sehen Sie sich einen Screenshot des Programms an

Sehen Sie sich ein Video über das Programm an

Demoversion herunterladen

Konfigurationen des Programms vergleichen

Berechnen Sie die Kosten für Software

Berechnen Sie die Kosten der Cloud, wenn Sie einen Cloud-Server benötigen

Wer ist der Entwickler?

Screenshot des Programms

Ein Screenshot ist ein Foto der laufenden Software. Daraus können Sie sofort erkennen, wie ein CRM-System aussieht. Wir haben eine Fensterschnittstelle mit Unterstützung für UX/UI-Design implementiert. Das bedeutet, dass die Benutzeroberfläche auf jahrelanger Benutzererfahrung basiert. Jede Aktion befindet sich genau dort, wo sie am bequemsten ausgeführt werden kann. Dank eines solch kompetenten Ansatzes wird Ihre Arbeitsproduktivität maximal sein. Klicken Sie auf das kleine Bild, um den Screenshot in voller Größe zu öffnen.

Wenn Sie ein USU CRM-System mit einer Konfiguration von mindestens „Standard“ kaufen, haben Sie die Wahl zwischen mehr als fünfzig Designs. Jeder Benutzer der Software hat die Möglichkeit, das Design des Programms nach seinem Geschmack zu wählen. Jeder Arbeitstag sollte Freude bereiten!

Die Besucherkontrolle ist ein obligatorischer Aspekt der Sicherheitsarbeit am Kontrollpunkt der Institution. Besonders wichtig ist die Kontrolle des Besuchers am Checkpoint von Business Centern, wo der Wechselstrom recht groß ist. Damit die Kontrolle des Besuchers effizient und genau erfolgt und vor allem seine Hauptaufgabe - die Gewährleistung der Sicherheit - erfüllen kann, ist es erforderlich, dass der Sicherheitsdienst die obligatorische Registrierung jedes Besuchers in den Buchhaltungsunterlagen, sei es ein temporärer Besucher oder ein Mitarbeiter. Die Besucherkontrolle ist nicht nur aus Sicherheitsgründen notwendig, sie ermöglicht es, die Dynamik der Besuche des temporären Besuchers oder die Einhaltung des Zeitplans und das Vorhandensein von Verzögerungen bei den Mitarbeitern des Unternehmens zu verfolgen. Um die Kontrolle des Besuchers wie im Prinzip zu organisieren, und jede andere Kontrolle kann auf zwei Arten erfolgen: manuell und automatisiert. Behielten vor einigen Jahren die meisten Unternehmen die Besucherkontrolle in speziellen papierbasierten Buchhaltungsjournalen, in denen die Aufzeichnungen vom Personal manuell vorgenommen wurden, greifen heute immer mehr Unternehmen auf Automatisierungsdienste zurück, die es ermöglichen, Prozesse zu systematisieren der Checkpoint und macht sie effektiver und effizienter. Die zweite Option ist vorzuziehen, und zwar nicht nur, weil sie moderner ist, sondern vor allem, weil sie die übertragenen Aufgaben des internen Rechnungswesens vollständig erfüllt und auch die Probleme, die bei einer manuellen Steuerung der Kontrolle auftreten, vollständig beseitigt. Beispielsweise vermeidet die automatische Registrierung jedes Besuchers in einem speziellen automatisierten Programm Fehler in den Aufzeichnungen und garantiert Ihnen zudem die Sicherheit der Daten und den unterbrechungsfreien Betrieb eines solchen Systems. Darüber hinaus kann die Software durch die Übernahme der meisten alltäglichen Funktionen Sicherheitspersonal für ernstere Aufgaben freisetzen. Die automatisierte Steuerung ist für alle Prozessbeteiligten einfacher und komfortabler und spart beiden Parteien Zeit. Sollten Sie sich also dennoch für die Automatisierung eines Sicherheitsunternehmens entscheiden, empfehlen wir Ihnen zunächst, auf die Auswahl einer Automatisierungsanwendung zu achten, mit der Sie arbeiten werden. Dazu reicht es aus, den Markt moderner Technologien zu studieren, auf dem sich derzeit die Richtung der Automatisierung aktiv entwickelt, in Verbindung mit dem Softwarehersteller eine umfangreiche Auswahl an technologischen Produkten anbieten.

Wer ist der Entwickler?

Akulov Nikolai

Experte und Chefprogrammierer, der am Design und der Entwicklung dieser Software beteiligt war.

2024-11-22

Video zur Besucherkontrolle

Dieses Video ist auf Russisch. Es ist uns noch nicht gelungen, Videos in anderen Sprachen zu erstellen.

In diesem Aufsatz möchten wir Ihre Aufmerksamkeit auf den einzigartigen modernen Computerkomplex lenken, der sich ideal für die interne Kontrolle des Besuchers durch das Unternehmen eignet und darüber hinaus über viele andere Funktionen zur Verwaltung des Sicherheitsgeschäfts verfügt. Dieses Besuchersteuerungsprogramm heißt USU Softwaresystem und ist in mehr als 20 verschiedenen Funktionskonfigurationen erhältlich. Dies geschieht, damit die Anwendung in verschiedenen Tätigkeitsfeldern universell einsetzbar ist. Dieses Schema funktioniert, denn die von den Spezialisten der USU Software vor mehr als 8 Jahren veröffentlichte Installation ist immer noch beliebt und gefragt. Es hat das Vertrauen der Nutzer gewonnen und wurde deshalb mit einem elektronischen Vertrauenssiegel ausgezeichnet. Ein komfortables und einfach zu bedienendes Programm macht die Verwaltung Ihres Unternehmens auch aus der Ferne zugänglich. Es hilft, die interne Kontrolle in allen Aspekten zu etablieren: kombiniert externe und interne Finanzströme, löst das Problem der Besucher- und Personalabrechnung, erleichtert die Berechnung von Löhnen sowohl auf Pauschal- als auch auf Akkordbasis, optimiert die Buchhaltungskontrolle des Unternehmens control Immobilien- und Inventarprozesse, helfen bei der Kostenoptimierung, etablieren den Prozess der Planung und Delegation von Aufgaben, bieten die Entwicklung von CRM-Richtungen in der Organisation und vieles mehr. Mit Beginn der Nutzung wird die Arbeit des Managers optimiert, denn nun können Produktionsprozesse trotz Anwesenheit von verantwortlichen Abteilungen und Filialen im Sitzen im Büro kontrolliert werden. Ein zentralisierter Steuerungsansatz spart nicht nur Arbeitszeit, sondern ermöglicht auch, mehr Informationsflüsse abzudecken. Darüber hinaus ist der Manager durch die Automatisierung der Sicherheitsbehörde in der Lage, Mitarbeiter und Besucher zu kontrollieren, selbst wenn er den Arbeitsplatz für längere Zeit verlassen musste. Der Zugriff auf die Daten der elektronischen Datenbank kann dabei von jedem mobilen Gerät, das Zugang zum Internet hat, erfolgen. Sehr praktisch für die Arbeit im Sicherheitsbereich ist die Möglichkeit, eine mobile Version der USU-Software zu erstellen, die in der offiziellen mobilen Anwendung funktioniert, wodurch Mitarbeiter und Management immer über aktuelle Ereignisse informiert sind. Das Besucherkontrollprogramm nutzt aktiv seine Integration mit verschiedenen Kommunikationsressourcen wie SMS-Dienst, E-Mail und mobile Chats, um die notwendigen Mitarbeiter zeitnah über einen Verstoß an der Kontrollstelle oder einen geplanten Besuch eines Besuchers zu informieren. Eine unbegrenzte Anzahl von Personen, die in einem gemeinsamen lokalen Netzwerk oder dem Internet arbeiten, können gleichzeitig die universelle Steuerung nutzen. In diesem Fall empfiehlt es sich, für jeden von ihnen seinen elektronischen Account anzulegen, um den Arbeitsbereich der Schnittstelle abzugrenzen und einen persönlichen Zugang zu Menübereichen einzurichten.

Demoversion herunterladen

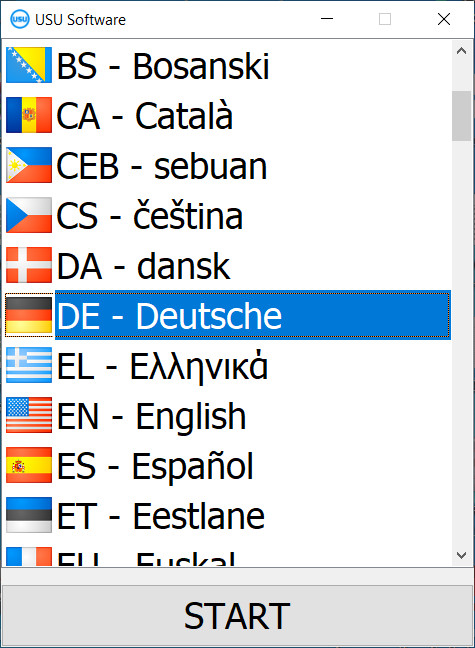

Beim Starten des Programms können Sie die Sprache auswählen.

Sie können die Demoversion kostenlos herunterladen und zwei Wochen lang im Programm arbeiten. Einige Informationen sind dort zur Verdeutlichung bereits enthalten.

Wer ist der Übersetzer?

Roman von Khoilo

Chefprogrammierer, der an der Übersetzung dieser Software in verschiedene Sprachen beteiligt war.

Bei der Organisation einer automatisierten internen Kontrolle des Besuchers werden zunehmend Barcode-Technologie und die Synchronisation des Systems mit verschiedenen Geräten verwendet. Damit bei der Abrechnung zwischen dem temporären Besucher und den Mitgliedern des Kollektivs des geschützten Unternehmens eindeutig unterschieden werden kann, ist es erforderlich, zunächst eine einheitliche Personalbasis der Einrichtung zu schaffen, in der eine elektronische Visitenkarte mit vollständigen detaillierten Informationen über diese Person jedem Mitarbeiter zur Verfügung gestellt. Jeder Mitarbeiter, der zum Arbeitsplatz kommt, muss sich im Programm registrieren, was durch Einloggen in ein persönliches Konto erfolgen kann, das aus Zeitgründen selten verwendet wird, und Sie können auch einen Ausweis verwenden, der einen einzigartigen Barcode hat, der von der Anwendung speziell, um diesen bestimmten Benutzer zu identifizieren. Der Identifikationscode wird von einem Scanner am Drehkreuz gelesen und der Mitarbeiter kann hineingehen: ganz schnell und bequem zu jedem der Beteiligten. Um unberechtigte Besucher zu kontrollieren, wird die manuelle Registrierung von Daten in der Datenbank verwendet und die Ausstellung eines temporären Ausweises am Kontrollpunkt, der grundlegende Informationen über den Gast und sein dort mit einer Webkamera aufgenommenes Foto enthält, präsentiert. Ein solcher Ansatz zur internen Kontrolle eines Besuchers ermöglicht es, die Bewegungen jedes einzelnen Besuchers aufzuzeichnen, auf deren Grundlage die relevanten Statistiken im Abschnitt „Berichte“ zusammengefasst werden können.

Bestellen Sie eine Besucherkontrolle

Um das Programm zu kaufen, rufen Sie uns einfach an oder schreiben Sie uns. Unsere Spezialisten vereinbaren mit Ihnen die entsprechende Softwarekonfiguration, erstellen einen Vertrag und eine Rechnung zur Zahlung.

Wie kaufe ich das Programm?

Details zum Vertrag senden

Mit jedem Kunden schließen wir einen Vertrag ab. Der Vertrag ist Ihre Garantie dafür, dass Sie genau das bekommen, was Sie benötigen. Daher müssen Sie uns zunächst die Daten einer juristischen oder natürlichen Person übermitteln. Dies dauert in der Regel nicht länger als 5 Minuten

Eine Anzahlung leisten

Nach dem Senden gescannter Kopien des Vertrags und der Rechnung zur Zahlung ist eine Vorauszahlung erforderlich. Bitte beachten Sie, dass es vor der Installation des CRM-Systems ausreicht, nicht den vollen Betrag, sondern nur einen Teil zu bezahlen. Es werden verschiedene Zahlungsmethoden unterstützt. Ungefähr 15 Minuten

Das Programm wird installiert

Anschließend wird mit Ihnen ein konkreter Installationstermin und eine Uhrzeit vereinbart. Dies geschieht in der Regel am selben oder am nächsten Tag nach Abschluss des Papierkrams. Unmittelbar nach der Installation des CRM-Systems können Sie eine Schulung für Ihren Mitarbeiter anfordern. Wenn das Programm für 1 Benutzer gekauft wird, dauert es nicht länger als 1 Stunde

Genießen Sie das Ergebnis

Genieße das Ergebnis endlos :) Besonders erfreulich ist nicht nur die Qualität, mit der die Software zur Automatisierung der täglichen Arbeit entwickelt wurde, sondern auch die fehlende Abhängigkeit in Form einer monatlichen Abonnementgebühr. Schließlich zahlen Sie nur einmal für das Programm.

Kaufen Sie ein fertiges Programm

Sie können auch kundenspezifische Softwareentwicklung bestellen

Wenn Sie spezielle Anforderungen an die Software haben, beauftragen Sie eine individuelle Entwicklung. Dann müssen Sie sich nicht an das Programm anpassen, sondern das Programm wird an Ihre Geschäftsprozesse angepasst!

Besucherkontrolle

Wir empfehlen Ihnen, sich über diese und viele andere Tools zur Überwachung von Besuchern auf der USU Software-Website im Abschnitt zur Sicherheitskonfiguration zu informieren. Bei weiteren Fragen können Sie sich jederzeit an unsere Spezialisten für eine kostenlose Online-Skype-Beratung wenden.

Die interne Steuerung des Besucherprogramms kann dank der Möglichkeit der Remote-Implementierung und -Konfiguration der Anwendung auf Ihrem PC weltweit genutzt werden. Die einzige Voraussetzung für die Nutzung des automatisierten Programms ist das Vorhandensein eines mit dem Internet verbundenen Personalcomputers. Der eingebaute Gleiter ermöglicht es, nicht alle Aufgaben im Auge zu behalten, die zur Erledigung der Aufgaben erforderlich sind, sondern sie in ein elektronisches Format zu übertragen und effizient auf das Personalteam zu verteilen. Sie können ein Sicherheitsunternehmen aus der Ferne verwalten, da die elektronische Datenbank des Programms alle laufenden Prozesse in Echtzeit anzeigt. Unter Berücksichtigung des Schichtplans des Sicherheitspersonals am Checkpoint können Sie dessen Einhaltung effektiv überwachen und im Notfall Mitarbeiter ersetzen. Die Programmoberfläche kann Ihr Firmenlogo in der Taskleiste oder auf dem Hauptbildschirm enthalten, was auf zusätzliche Anfrage durch die USU Software-Programmierer ausgeführt wird. Die Möglichkeit, Hotkeys zu erstellen, beschleunigt die Arbeit in der Programmoberfläche und ermöglicht ein schnelles Wechseln zwischen Registerkarten. Die Visitenkarte jedes Mitarbeiters kann ein Foto enthalten, das mit einer Webkamera aufgenommen wurde, um die Besuche zu verfolgen. Verstöße gegen den Schichtplan und Verspätungen bei der internen Kontrolle eines Besuchers werden sofort im elektronischen System angezeigt. Das Menü einer modern und lakonisch gestalteten Oberfläche unterscheidet sich unter anderem dadurch, dass es nur aus drei Abschnitten mit zusätzlichen Untermodulen besteht. Wenn Mitarbeiter mit der Installation und Einstellung von Alarmen und Sensoren arbeiten, sollten sie in einer mobilen Anwendung arbeiten, um diese im Alarmfall in integrierten interaktiven Karten anzuzeigen. Jede Person registriert sich am Kontrollpunkt des Unternehmens auf einem speziellen Barcode-Scanner. Durch die Erfassung des Besuchs eines temporären Gastes in der Systeminstallation können Sie auch den Zweck seiner Ankunft angeben und die benannte Person automatisch über die Schnittstelle darüber informieren. Im Abschnitt „Berichte“ können Sie die Dynamik der Anwesenheit einfach verfolgen und daraus beliebige Managementberichte erstellen. Anhand der Dynamik interner Besuche im Programm kann festgestellt werden, an welchen Tagen die meisten Besucher kommen und diese auf die Eingangsbewehrung legen.