Betriebssystem: Windows, Android, macOS

Gruppe von Programmen: Geschäftsautomatisierung

Sicherheitsmanagement und -kontrolle

- Das Urheberrecht schützt die einzigartigen Methoden der Geschäftsautomatisierung, die in unseren Programmen verwendet werden.

Urheberrechte © - Wir sind ein verifizierter Softwarehersteller. Dies wird beim Ausführen unserer Programme und Demoversionen im Betriebssystem angezeigt.

Geprüfter Verlag - Wir arbeiten mit Organisationen auf der ganzen Welt zusammen, von kleinen bis hin zu großen Unternehmen. Unser Unternehmen ist im internationalen Handelsregister eingetragen und verfügt über ein elektronisches Gütesiegel.

Zeichen des Vertrauens

Schneller Übergang.

Was willst du jetzt machen?

Wenn Sie sich mit dem Programm vertraut machen möchten, können Sie sich am schnellsten zunächst das vollständige Video ansehen und dann die kostenlose Demoversion herunterladen und selbst damit arbeiten. Fordern Sie bei Bedarf eine Präsentation beim technischen Support an oder lesen Sie die Anweisungen.

Kontaktieren Sie uns hier

Während unserer Geschäftszeiten antworten wir normalerweise innerhalb von 1 Minute

Wie kaufe ich das Programm?

Sehen Sie sich einen Screenshot des Programms an

Sehen Sie sich ein Video über das Programm an

Demoversion herunterladen

Konfigurationen des Programms vergleichen

Berechnen Sie die Kosten für Software

Berechnen Sie die Kosten der Cloud, wenn Sie einen Cloud-Server benötigen

Wer ist der Entwickler?

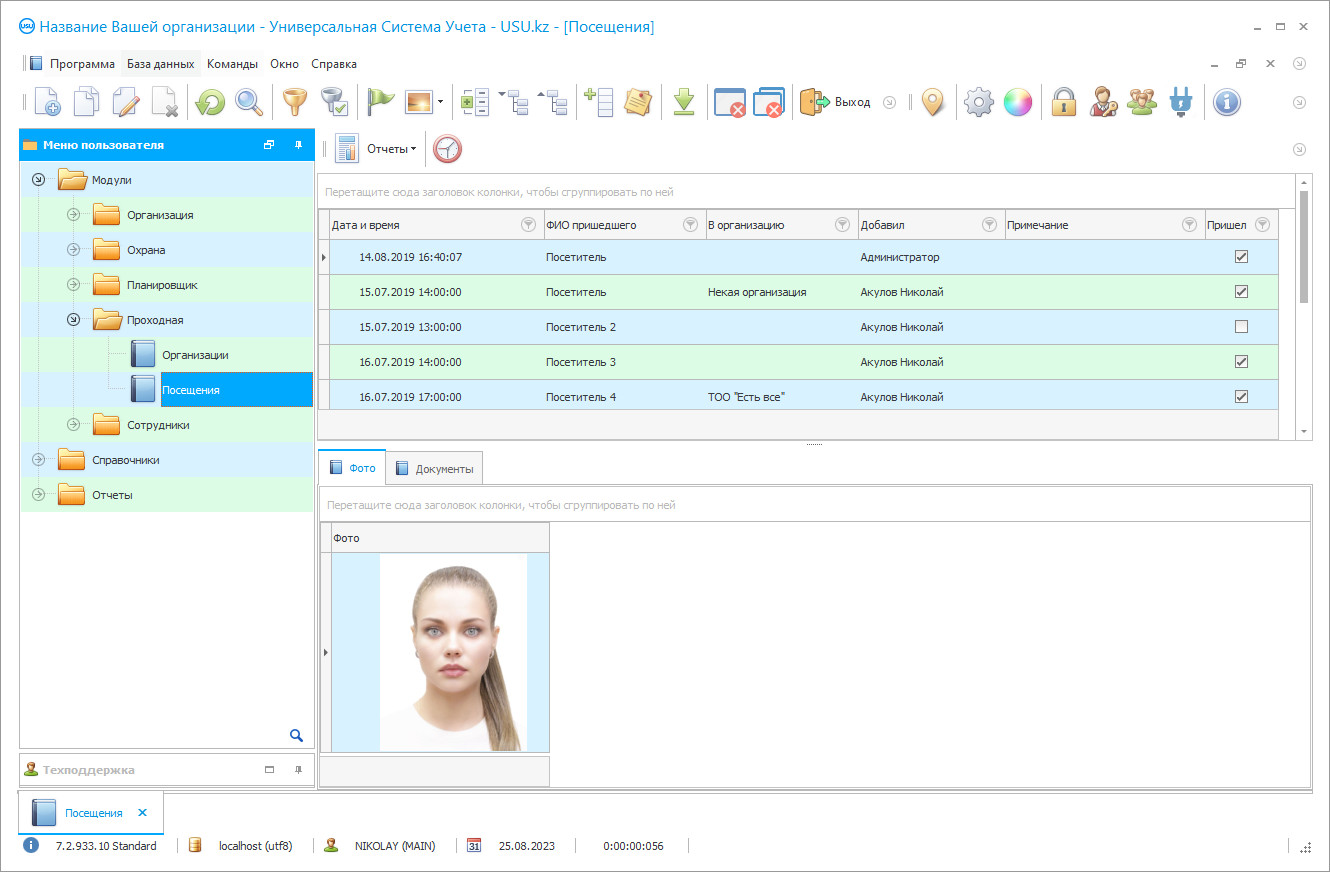

Screenshot des Programms

Ein Screenshot ist ein Foto der laufenden Software. Daraus können Sie sofort erkennen, wie ein CRM-System aussieht. Wir haben eine Fensterschnittstelle mit Unterstützung für UX/UI-Design implementiert. Das bedeutet, dass die Benutzeroberfläche auf jahrelanger Benutzererfahrung basiert. Jede Aktion befindet sich genau dort, wo sie am bequemsten ausgeführt werden kann. Dank eines solch kompetenten Ansatzes wird Ihre Arbeitsproduktivität maximal sein. Klicken Sie auf das kleine Bild, um den Screenshot in voller Größe zu öffnen.

Wenn Sie ein USU CRM-System mit einer Konfiguration von mindestens „Standard“ kaufen, haben Sie die Wahl zwischen mehr als fünfzig Designs. Jeder Benutzer der Software hat die Möglichkeit, das Design des Programms nach seinem Geschmack zu wählen. Jeder Arbeitstag sollte Freude bereiten!

Verwaltung und Kontrolle der Sicherheit in der modernen Welt werden mit Hilfe verschiedener Programme und Tools eher vereinfacht. Um jedoch ein solches Programm zu finden, das für Sie geeignet ist und alle Ihre Anforderungen und Wünsche erfüllt, müssen Sie das gesamte Internet durchsuchen und Zeit verschwenden. Da Sie diesen Artikel jedoch lesen, freuen wir uns, Ihnen mitteilen zu können, dass Sie es dennoch geschafft haben, ein cooles, benutzerfreundliches und leicht verständliches Programm zu erhalten. Das Entwicklerteam eines universellen Managementsystems präsentiert Ihrer Überprüfung ein Kontroll-, Management- und Überwachungssicherheitstool. Die Leitung und Kontrolle einer Sicherheitsorganisation vereinen die Tätigkeiten eines Managers, Managers, Buchhalters, Wirtschaftsprüfers und Finanziers. In der Natur ist das ein wirklich zeit- und energieaufwendiger Punkt. Um den Prozess der Verwaltung und Überwachung der Sicherheit zu rationalisieren und zu beschleunigen, müssen Sie nur unser Produkt herunterladen.

Wer ist der Entwickler?

Akulov Nikolai

Experte und Chefprogrammierer, der am Design und der Entwicklung dieser Software beteiligt war.

2024-11-22

Video zur Sicherheitsverwaltung und -kontrolle

Dieses Video ist auf Russisch. Es ist uns noch nicht gelungen, Videos in anderen Sprachen zu erstellen.

Was sind die Hauptvorteile unseres Management-Kontrollsystems? Zunächst wird die Stiftung in einem Klick verwaltet. Durch das Hochladen eines Symbols auf Ihren Desktop erhalten Sie ein optimiertes, hochmodernes Geschäftssteuerungssystem. Ohne die Türen verlassen zu müssen und nur Ihren Computer oder Laptop zu verwenden, haben Sie die Möglichkeit, Ihr Unternehmen aus der Ferne zu steuern und zu überwachen. Schließlich werden Arbeitsabläufe, Zahlungen, Anrufe oder die Registrierung von Neukunden und Bestellungen automatisch in einer einzigen Datenbank unseres smarten Tools gespeichert. Zweitens vereinen in unserem Intelligenzmechanismus drei Hauptblöcke die Hauptabschnitte und Blöcke, in denen Sie sich nicht verirren. Dies sind „Module“, „Referenzen“ und „Berichte“. Im ersten Block finden alle wesentlichen Aufgaben der Führung und Kontrolle der Sicherheitsorganisation statt. Hier können Sie über die Registerkarte „Bestellungen“ einen neuen Einzug registrieren, einen neuen Datensatz in der Verwaltungstabelle hinzufügen und die aktuellen Informationen anzeigen. Um Gegenparteien anzugeben, leitet Sie der Mechanismus automatisch zum Kundenstamm weiter. Dies ist die Registerkarte „Kunden“. Wenn sich die Gegenpartei in der Datenbank befindet, müssen Sie sie nur auswählen, um den Prozess mit einer Schnellsuche zu beschleunigen. Wenn der Kunde neu ist, können Sie ihn einfach registrieren, indem Sie Kontaktinformationen, Firmenname oder Name des Kunden, Adresse, Verfügbarkeit von Rabattkonditionen und Informationen zum Vertrag angeben. Als nächstes müssen Sie die erbrachte Leistung aus dem bereits ausgefüllten Katalog auswählen. Kurz gesagt, der Block „Module“ ist mit solchen Funktionen ausgestattet. Kommen wir nun zur Beschreibung der Regelprozesse im Block „Referenzen“. Um die Sicherheit mithilfe dieses Blocks zu steuern, müssen Sie diesen Abschnitt einmal ausfüllen. Anschließend werden Berechnungen quantitativer, analytischer und finanzieller Schutzindikatoren automatisch bereitgestellt. Schließlich führt das Informationssicherheitssystem mit Hilfe von Nachschlagewerken alle notwendigen Berechnungen und Analysen selbst durch. In diesem Block können Sie alle Ihre Dienstleistungen in Kategorien einteilen, spezielle kundenspezifische Servicepreise erstellen, verschiedene Währungen in den entsprechenden Abschnitten festlegen und vieles mehr. Im dritten Block „Berichte“ werden die für die Finanz- und Betriebsbuchhaltung notwendigen Statistiken gebildet. Der Bericht des Zahlungsregisters zeigt ein Gesamtbild der Ausgaben und Einnahmen der Sicherheitsorganisation für den ausgewählten Zeitraum. Es ist anzumerken, dass eine detaillierte Verfolgung der Geldbewegungen eine Analyse aller Steuermaterialien, Ausgabenveränderungen bzw. Einnahmen für die vorangegangenen Zeiten ermöglicht. Die Zusammenarbeit mit unserer Entwicklung beschleunigt nicht nur alle Abläufe, sondern macht auch Ihren Alltag zu einem angenehmen Vergnügen.

Demoversion herunterladen

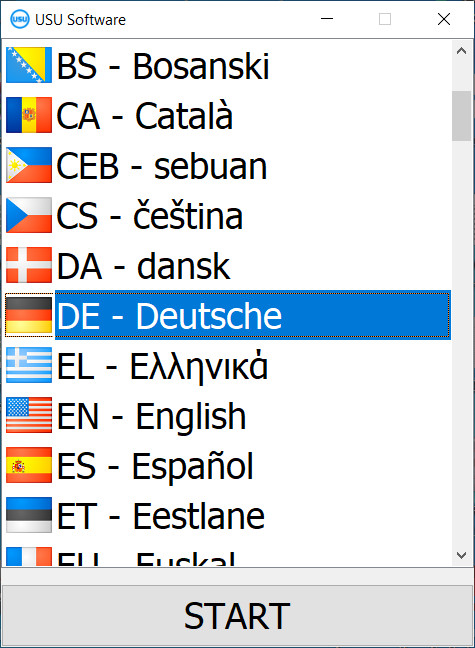

Beim Starten des Programms können Sie die Sprache auswählen.

Sie können die Demoversion kostenlos herunterladen und zwei Wochen lang im Programm arbeiten. Einige Informationen sind dort zur Verdeutlichung bereits enthalten.

Wer ist der Übersetzer?

Roman von Khoilo

Chefprogrammierer, der an der Übersetzung dieser Software in verschiedene Sprachen beteiligt war.

Durch die Speicherung aller Daten über die Gäste Ihrer Sicherheitsorganisation bildet unser Programm einen einzigen Kundenstamm. Das Management einer Sicherheitsorganisation wird stark vereinfacht und optimiert, was Ihrem Unternehmen Prestige und einen guten Namen verleiht. Mit Hilfe der Kontrahenten-Schnellsuche nach den Anfangsbuchstaben des Namens, der Telefonnummer oder anderen Informationen lässt sich die Arbeitsbelastung der Mitarbeiter eher verringern. Die Einteilung aller vorherrschenden Kunden in konkrete Kategorien nach ihren Buchungen, Merkmalen und Historie beschleunigt den Prozess der Bereitstellung der Richtigkeitsdienste und verbessert dadurch das Management. Die Datenbank unseres Tackles speichert Informationen über Gegenparteien, Telefonnummern, Adressen und Details. Um die Kontrollzeit einer Organisation zu optimieren, generiert unser Tool automatisch Verträge und andere Dokumentationen aus Vorlagen. Nach den vom Mitarbeiter eingegebenen Beweisfetzen zu verschiedenen Währungen im Informationssystem des Sicherheitsmanagements können Sie Zahlungen in jeder beliebigen Währung annehmen und nach Belieben umrechnen.

Bestellen Sie eine Sicherheitsverwaltung und -kontrolle

Um das Programm zu kaufen, rufen Sie uns einfach an oder schreiben Sie uns. Unsere Spezialisten vereinbaren mit Ihnen die entsprechende Softwarekonfiguration, erstellen einen Vertrag und eine Rechnung zur Zahlung.

Wie kaufe ich das Programm?

Details zum Vertrag senden

Mit jedem Kunden schließen wir einen Vertrag ab. Der Vertrag ist Ihre Garantie dafür, dass Sie genau das bekommen, was Sie benötigen. Daher müssen Sie uns zunächst die Daten einer juristischen oder natürlichen Person übermitteln. Dies dauert in der Regel nicht länger als 5 Minuten

Eine Anzahlung leisten

Nach dem Senden gescannter Kopien des Vertrags und der Rechnung zur Zahlung ist eine Vorauszahlung erforderlich. Bitte beachten Sie, dass es vor der Installation des CRM-Systems ausreicht, nicht den vollen Betrag, sondern nur einen Teil zu bezahlen. Es werden verschiedene Zahlungsmethoden unterstützt. Ungefähr 15 Minuten

Das Programm wird installiert

Anschließend wird mit Ihnen ein konkreter Installationstermin und eine Uhrzeit vereinbart. Dies geschieht in der Regel am selben oder am nächsten Tag nach Abschluss des Papierkrams. Unmittelbar nach der Installation des CRM-Systems können Sie eine Schulung für Ihren Mitarbeiter anfordern. Wenn das Programm für 1 Benutzer gekauft wird, dauert es nicht länger als 1 Stunde

Genießen Sie das Ergebnis

Genieße das Ergebnis endlos :) Besonders erfreulich ist nicht nur die Qualität, mit der die Software zur Automatisierung der täglichen Arbeit entwickelt wurde, sondern auch die fehlende Abhängigkeit in Form einer monatlichen Abonnementgebühr. Schließlich zahlen Sie nur einmal für das Programm.

Kaufen Sie ein fertiges Programm

Sie können auch kundenspezifische Softwareentwicklung bestellen

Wenn Sie spezielle Anforderungen an die Software haben, beauftragen Sie eine individuelle Entwicklung. Dann müssen Sie sich nicht an das Programm anpassen, sondern das Programm wird an Ihre Geschäftsprozesse angepasst!

Sicherheitsmanagement und -kontrolle

Die Funktion, die Historie aller erbrachten Dienstleistungen und Buchungen zu führen, kann Ihnen als Speicher für die Durchführung aufeinanderfolgender Aktivitäten dienen. Wenn Sie weiterhin Dienstleistungen für dasselbe Unternehmen erbringen, können Sie treue und treue Kunden gewinnen. Um Ihren Kundenstamm zu erweitern und Ihren Mitbewerbern einen Schritt voraus zu sein, können Sie Treuerabatte einkalkulieren. Es gibt keine Hindernisse und Grenzen des Informationsmechanismus, dh Sie können eine beliebige Anzahl von Diensten, Verbrauchern und Auftragnehmern registrieren. Das Management und die Kontrolle einer Sicherheitsorganisation umfassen die Berichterstattung und Analyse von Einnahmen und Ausgaben. Mithilfe unseres Überwachungsmechanismus können Sie mühelos Aufzeichnungen jeder Komplexität erstellen. Im Paymaster-Bereich wird die mechanische Leistungsberechnung durchgeführt sowie Schecks und Rechnungen ausgestellt. Im Vergleich zum persönlichen Faktor ist eine automatisierte Verwaltungsmaschine in der Lage, Schulden zu verfolgen, an Zahlungen zu erinnern und Analysen zu erstellen. Unser Team versteht die Unterscheidung und Differenzierung der Kontrolldienste der Organisation und kann dieses System nach Ihren Wünschen ergänzen und verfeinern. Von den besten Programmierern auf ihrem Gebiet entwickelt, kann unser einzigartiges Sicherheitsprodukt noch viel mehr!