Betriebssystem: Windows, Android, macOS

Gruppe von Programmen: Geschäftsautomatisierung

Schutzkontrolle auf Anlage

- Das Urheberrecht schützt die einzigartigen Methoden der Geschäftsautomatisierung, die in unseren Programmen verwendet werden.

Urheberrechte © - Wir sind ein verifizierter Softwarehersteller. Dies wird beim Ausführen unserer Programme und Demoversionen im Betriebssystem angezeigt.

Geprüfter Verlag - Wir arbeiten mit Organisationen auf der ganzen Welt zusammen, von kleinen bis hin zu großen Unternehmen. Unser Unternehmen ist im internationalen Handelsregister eingetragen und verfügt über ein elektronisches Gütesiegel.

Zeichen des Vertrauens

Schneller Übergang.

Was willst du jetzt machen?

Wenn Sie sich mit dem Programm vertraut machen möchten, können Sie sich am schnellsten zunächst das vollständige Video ansehen und dann die kostenlose Demoversion herunterladen und selbst damit arbeiten. Fordern Sie bei Bedarf eine Präsentation beim technischen Support an oder lesen Sie die Anweisungen.

Kontaktieren Sie uns hier

Während unserer Geschäftszeiten antworten wir normalerweise innerhalb von 1 Minute

Wie kaufe ich das Programm?

Sehen Sie sich einen Screenshot des Programms an

Sehen Sie sich ein Video über das Programm an

Demoversion herunterladen

Konfigurationen des Programms vergleichen

Berechnen Sie die Kosten für Software

Berechnen Sie die Kosten der Cloud, wenn Sie einen Cloud-Server benötigen

Wer ist der Entwickler?

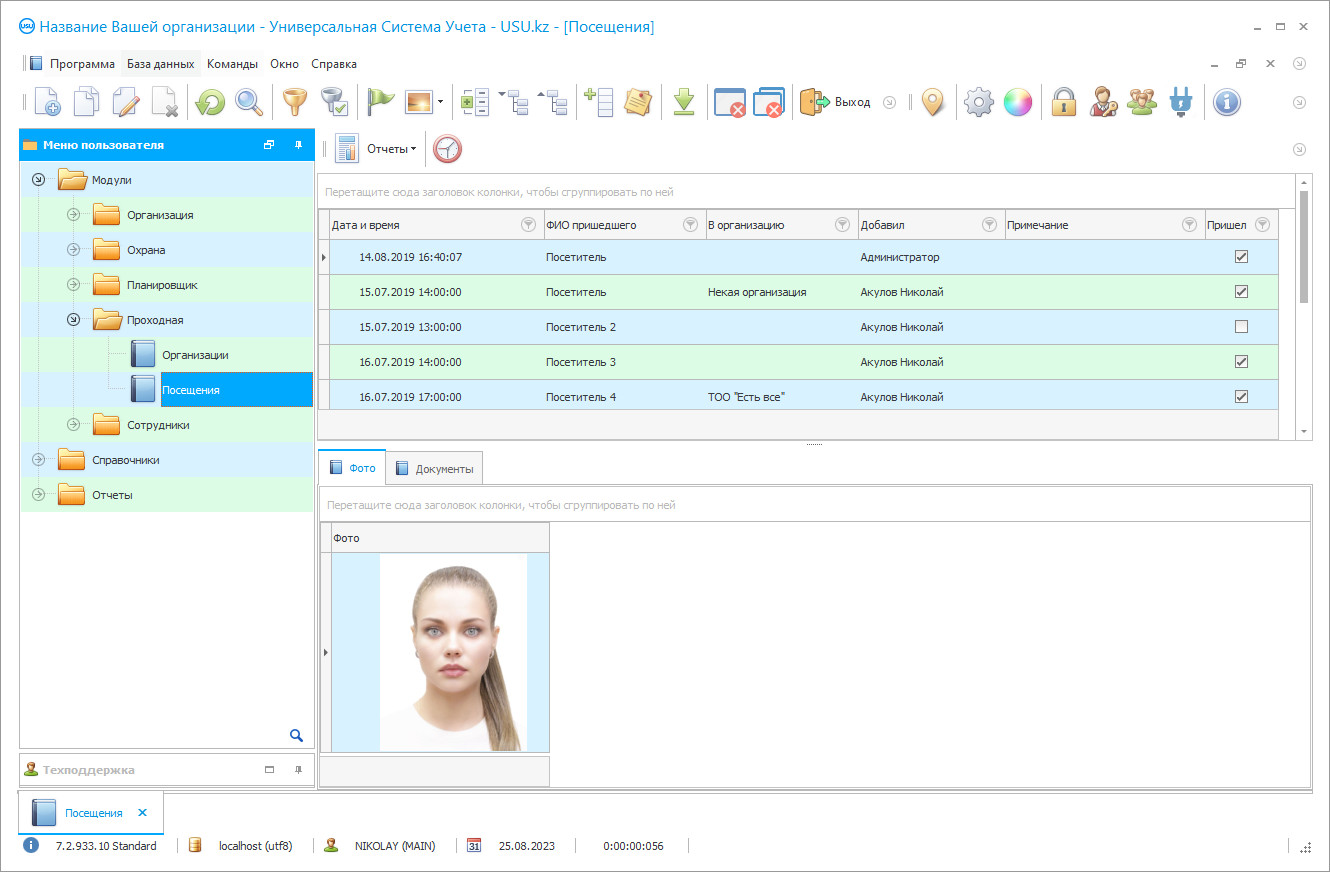

Screenshot des Programms

Ein Screenshot ist ein Foto der laufenden Software. Daraus können Sie sofort erkennen, wie ein CRM-System aussieht. Wir haben eine Fensterschnittstelle mit Unterstützung für UX/UI-Design implementiert. Das bedeutet, dass die Benutzeroberfläche auf jahrelanger Benutzererfahrung basiert. Jede Aktion befindet sich genau dort, wo sie am bequemsten ausgeführt werden kann. Dank eines solch kompetenten Ansatzes wird Ihre Arbeitsproduktivität maximal sein. Klicken Sie auf das kleine Bild, um den Screenshot in voller Größe zu öffnen.

Wenn Sie ein USU CRM-System mit einer Konfiguration von mindestens „Standard“ kaufen, haben Sie die Wahl zwischen mehr als fünfzig Designs. Jeder Benutzer der Software hat die Möglichkeit, das Design des Programms nach seinem Geschmack zu wählen. Jeder Arbeitstag sollte Freude bereiten!

Die Schutzkontrolle in der Anlage erfolgt heute nicht nur durch Sichtkontrolle, Perimeterumgehungen etc., sondern auch mit unterschiedlichsten technischen Mitteln. Beispielsweise können dem Schutzpersonal spezielle Kommunikatoren-Lesegeräte für Proximity-Tags zur Verfügung gestellt werden. Die angegebenen Markierungen sind entlang der Umgehungsroute des geschützten Gebiets angebracht. Die dazugehörige Software registriert während der Patrouille die passierten Kontaktmarken und protokolliert alle dabei festgestellten Ereignisse (unverschlossene Tür, Glasbruch, Zaunbruch etc.). Alle diese Daten werden im Systemspeicher gespeichert und stehen zur Ansicht zur Verfügung. Natürlich muss ein modernes Computersystem, das vom Schutzdienst verwendet wird, unbedingt verschiedene Sensoren, Kameras, elektronische Schlösser, Feuermelder usw Regime, regelmäßige Patrouillen im Hoheitsgebiet, Verhinderung von Diebstahl usw.) nicht ausreichend wirksam.

Daher ist die Kontrolle des Schutzes in der Anlage unter modernen Bedingungen ohne den Einsatz von IT-Technologien praktisch unmöglich. Das USU Software-System bietet eine eigene einzigartige Computerentwicklung, die modernen Programmierstandards entspricht und den höchsten Schutzsteuerungsanforderungen der Einrichtung entspricht. Die USU Software sorgt für die Verschlankung aller Geschäftsprozesse, Transparenz und Aktualität von Abrechnungsvorgängen, Automatisierung von Analysen, Planungsaufgaben etc. Das Produkt kann bei Bedarf in mehreren Sprachen gleichzeitig arbeiten (einfach entsprechende Sprachpakete herunterladen). Die Benutzeroberfläche ist einfach und unkompliziert zu erlernen, erfordert nicht viel Aufwand und Zeit. Der modulare Aufbau des Programms ermöglicht das Anpassen und Modifizieren verschiedener Subsysteme unter Berücksichtigung der Eigenschaften des Kunden und der geschützten Unternehmenseinrichtung. Es gibt eine separate Überwachung der Arbeit der Checkpoint-Module, der Schichtarbeit der Mitarbeiter, der Funktionsfähigkeit der Schutzalarme, der Abrechnung und Aufzeichnung jedes Objekts autorisierter Personen usw. Die Anzahl der zu schützenden Objektobjekte kann übrigens so groß sein wie du magst. Das Programm ermöglicht die gleichzeitige Bereitstellung ihrer Kontrolle. Im Zuge der Überwachung des Anlagenschutzes Integration verschiedener technischer Geräte in das Programm (Bewegungsmelder, berührungslose Tags, Videoüberwachungskameras, Feuchtigkeits- und Temperaturüberwachungssensoren, Feuermelder, elektronische Schlösser und Drehkreuze, Videorekorder und Navigatoren usw.) zur Verfügung gestellt. Die Automatisierung des Checkpoints ermöglicht es, die Ankunfts- und Abfahrtszeit jedes Mitarbeiters der Einrichtung eindeutig zu erfassen, Berichte über die Anzahl der Verspätungen, Fehlzeiten, Überstunden für jeden Mitarbeiter einzeln und einen zusammenfassenden Bericht an das gesamte Unternehmen zu erstellen.

Wer ist der Entwickler?

Akulov Nikolai

Experte und Chefprogrammierer, der am Design und der Entwicklung dieser Software beteiligt war.

2024-11-22

Video der Schutzkontrolle auf der Anlage

Dieses Video ist auf Russisch. Es ist uns noch nicht gelungen, Videos in anderen Sprachen zu erstellen.

Den Leitern der verschiedenen Abteilungen des Schutzdienstes werden Managementberichte zur Verfügung gestellt, die nach ihren Wünschen anpassbar sind und es ihnen ermöglichen, den Standort jedes Mitarbeiters, die Häufigkeit und Pünktlichkeit der Patrouillenroute zu verfolgen, zeitnah Meldungen über Notfallsituationen und Vorfälle zu erhalten, Führen Sie eine allgemeine Kontrolle der Situation usw. von Gebieten des Territoriums durch, damit Sie das Ereignis genau lokalisieren und eine Person auf dem Territorium finden können. Das vorgeschlagene Programm gewährleistet die Aufrechterhaltung eines hochwirksamen Schutzes jeder komplexen Einrichtung.

Das spezialisierte Computerprogramm der USU Software wurde entwickelt, um die Aufgaben der Überwachung der Sicherheit in der Einrichtung effektiv zu lösen.

Demoversion herunterladen

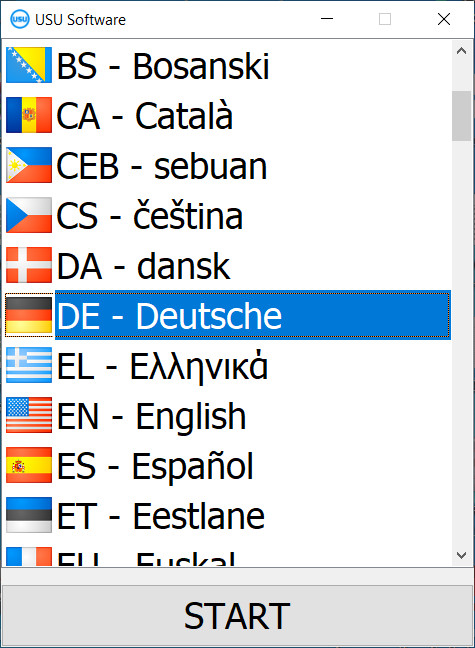

Beim Starten des Programms können Sie die Sprache auswählen.

Sie können die Demoversion kostenlos herunterladen und zwei Wochen lang im Programm arbeiten. Einige Informationen sind dort zur Verdeutlichung bereits enthalten.

Wer ist der Übersetzer?

Roman von Khoilo

Chefprogrammierer, der an der Übersetzung dieser Software in verschiedene Sprachen beteiligt war.

USU Software übernimmt die Ordnung und Automatisierung aller Arbeitsprozesse im Rahmen des Schutzes des Unternehmens. Die angebotene IT-Lösung entspricht höchsten modernen Anforderungen und professionellen Standards.

USU Software bietet Schutz und Kontrolle über eine unbegrenzte Anzahl von Objekten. Das Schutzmanagementsystem wird unter Berücksichtigung der Eigenschaften des Kunden und der geschützten Einrichtungsorganisationen konfiguriert. Das Programm kann für Produktions-, Handels-, Einrichtungs-, Dienstleistungsunternehmen usw. verwendet werden. Unternehmen, Geschäftszentren, Sicherheitseinrichtungen, Regierungsbehörden usw. Informationen, die bei der Bewachung von Unternehmen unter der Kontrolle des Sicherheitsdienstes anfallen, werden in einer zentralen Datenbank gespeichert . Das System kann mit verschiedenen technischen Geräten (Sensoren, Kameras, elektronische Schlösser usw.) integriert werden, um die Schutzwirkung zu verbessern. Jedes von den Geräten erzeugte Signal wird vom Programm aufgezeichnet und automatisch an den entsprechenden Mitarbeiter weitergeleitet, um das Problem der Einrichtungsarbeit zu lösen. Für jede geschützte Einrichtung wird eine Liste der kontrollberechtigten Personen erstellt, die persönliche und Kontaktinformationen enthält. Die Bildung von Sicherheitsdienstplänen ändert sich, Dienstpläne, die allgemeinen Arbeitspläne jeder Einrichtung werden automatisiert. Die Kontrahentendatenbank wird zentral erstellt und aktualisiert, enthält alle Kontaktinformationen. Das System bietet eine effektive Zugangskontrolle, indem es die genaue Ankunfts- und Abfahrtszeit jedes Mitarbeiters festlegt, die Erfassung, Verarbeitung und Analyse von Daten bei Besuchen vor Ort durch Unbefugte ermöglicht. Einmal- und Dauerausweise mit Foto der Person, die einen Ausweis für den geschützten Bereich erhalten hat, werden dank der integrierten Webkamera vor Ort gedruckt.

Bestellen Sie eine Schutzkontrolle für die Anlage

Um das Programm zu kaufen, rufen Sie uns einfach an oder schreiben Sie uns. Unsere Spezialisten vereinbaren mit Ihnen die entsprechende Softwarekonfiguration, erstellen einen Vertrag und eine Rechnung zur Zahlung.

Wie kaufe ich das Programm?

Details zum Vertrag senden

Mit jedem Kunden schließen wir einen Vertrag ab. Der Vertrag ist Ihre Garantie dafür, dass Sie genau das bekommen, was Sie benötigen. Daher müssen Sie uns zunächst die Daten einer juristischen oder natürlichen Person übermitteln. Dies dauert in der Regel nicht länger als 5 Minuten

Eine Anzahlung leisten

Nach dem Senden gescannter Kopien des Vertrags und der Rechnung zur Zahlung ist eine Vorauszahlung erforderlich. Bitte beachten Sie, dass es vor der Installation des CRM-Systems ausreicht, nicht den vollen Betrag, sondern nur einen Teil zu bezahlen. Es werden verschiedene Zahlungsmethoden unterstützt. Ungefähr 15 Minuten

Das Programm wird installiert

Anschließend wird mit Ihnen ein konkreter Installationstermin und eine Uhrzeit vereinbart. Dies geschieht in der Regel am selben oder am nächsten Tag nach Abschluss des Papierkrams. Unmittelbar nach der Installation des CRM-Systems können Sie eine Schulung für Ihren Mitarbeiter anfordern. Wenn das Programm für 1 Benutzer gekauft wird, dauert es nicht länger als 1 Stunde

Genießen Sie das Ergebnis

Genieße das Ergebnis endlos :) Besonders erfreulich ist nicht nur die Qualität, mit der die Software zur Automatisierung der täglichen Arbeit entwickelt wurde, sondern auch die fehlende Abhängigkeit in Form einer monatlichen Abonnementgebühr. Schließlich zahlen Sie nur einmal für das Programm.

Kaufen Sie ein fertiges Programm

Sie können auch kundenspezifische Softwareentwicklung bestellen

Wenn Sie spezielle Anforderungen an die Software haben, beauftragen Sie eine individuelle Entwicklung. Dann müssen Sie sich nicht an das Programm anpassen, sondern das Programm wird an Ihre Geschäftsprozesse angepasst!

Schutzkontrolle auf Anlage

Die USU Software erfasst nicht nur Zeitpunkt und Dauer des Besuchs, sondern auch die Persönlichkeit des Besuchers, den Zweck seines Besuchs. Durch eine zusätzliche Bestellung aktiviert das Programm Kunden und Mitarbeiter der mobilen Anwendungen des Unternehmens. Um den Schutz wertvoller Informationen zu kontrollieren und sicherzustellen, werden die Parameter regelmäßiger Datenbank-Backups zum sicheren Speicher konfiguriert.