System operacyjny: Windows, Android, macOS

Grupa programów: Automatyzacja biznesu

Kontrola odwiedzających

- Prawa autorskie chronią unikalne metody automatyzacji biznesu stosowane w naszych programach.

prawa autorskie - Jesteśmy zweryfikowanym wydawcą oprogramowania. Jest to wyświetlane w systemie operacyjnym podczas uruchamiania naszych programów i wersji demonstracyjnych.

Zweryfikowany wydawca - Współpracujemy z organizacjami na całym świecie, od małych firm po duże. Nasza firma jest wpisana do międzynarodowego rejestru firm i posiada elektroniczny znak zaufania.

Znak zaufania

Szybkie przejście.

Co chcesz teraz robić?

Jeśli chcesz zapoznać się z programem, najszybszym sposobem jest najpierw obejrzenie pełnego filmu, a następnie pobranie darmowej wersji demonstracyjnej i samodzielna praca z nim. W razie potrzeby poproś o prezentację ze strony pomocy technicznej lub przeczytaj instrukcję.

Skontaktuj się z nami tutaj

Jak kupić program?

Zobacz zrzut ekranu programu

Obejrzyj film o programie

Pobierz wersję demo

Porównaj konfiguracje programu

Oblicz koszt oprogramowania

Oblicz koszt chmury, jeśli potrzebujesz serwera w chmurze

Kim jest deweloper?

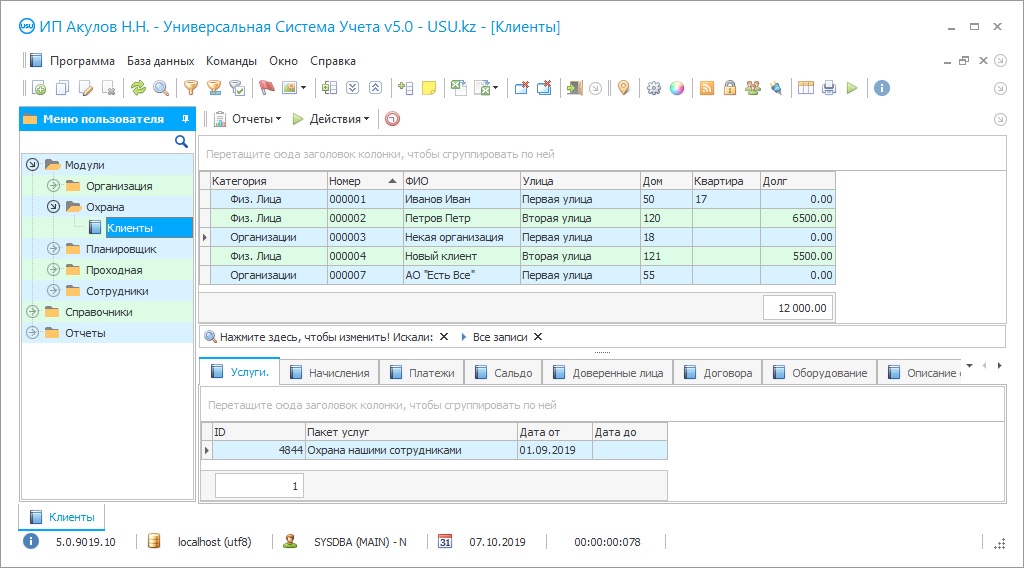

Zrzut ekranu programu

Kontrola odwiedzających jest obowiązkowym aspektem prac ochronnych w punkcie kontrolnym instytucji. Szczególnie ważne jest kontrolowanie gościa w punkcie kontrolnym centrów biznesowych, gdzie przepływ zmieniających się ludzi jest dość duży. Aby kontrola odwiedzającego odbywała się sprawnie i dokładnie, a co najważniejsze, aby spełniała swoje główne zadanie - zapewnienie bezpieczeństwa, konieczne jest, aby służby bezpieczeństwa obowiązkowo rejestrowały każdego odwiedzającego w dokumentach księgowych, czy to gości tymczasowy, czy członek personelu. Kontrola odwiedzających jest niezbędna nie tylko ze względów bezpieczeństwa, pozwala śledzić dynamikę wizyt gościa tymczasowego czy zgodność z harmonogramem i występowaniem opóźnień wśród pracowników firmy. Aby zorganizować kontrolę odwiedzającego, jak w zasadzie, i każdą inną kontrolę można przeprowadzić na dwa sposoby: ręczny i automatyczny. O ile kilka lat temu większość firm prowadziła kontrolę gościa w specjalnych papierowych dziennikach księgowych, w których ewidencja dokonywana była przez personel ręcznie, teraz coraz więcej przedsiębiorstw korzysta z usług automatyzacji, co umożliwia usystematyzowanie procesów na punkt kontrolny, czyniąc je bardziej skutecznymi i wydajnymi. Druga opcja jest preferowana, nie tylko dlatego, że jest nowocześniejsza, ale w dużej mierze dlatego, że w pełni spełnia przydzielone zadania księgowości wewnętrznej, a także całkowicie eliminuje problemy, które pojawiają się, gdy kontrola jest zorganizowana ręcznie. Na przykład automatyczna rejestracja każdego odwiedzającego w specjalnym zautomatyzowanym programie pozwala uniknąć błędów w ewidencji, a także gwarantuje bezpieczeństwo danych i nieprzerwane działanie takiego systemu. Ponadto, przejmując większość codziennych funkcji, oprogramowanie może zwolnić pracowników ochrony do poważniejszych zadań. Zautomatyzowana kontrola jest łatwiejsza i wygodniejsza dla wszystkich uczestników procesu, oszczędzając czas obu stron. Dlatego jeśli mimo wszystko zdecydujesz się zautomatyzować firmę ochroniarską, najpierw zalecamy zwrócenie uwagi na wybór aplikacji do automatyzacji, z którą będziesz pracować. Aby to zrobić, wystarczy zbadać rynek nowoczesnych technologii, na którym obecnie aktywnie rozwija się kierunek automatyzacji, w związku z czym producenci oprogramowania oferują szeroki wybór produktów technologicznych.

Kim jest deweloper?

Akułow Nikołaj

Ekspert i główny programista, który brał udział w projektowaniu i rozwoju tego oprogramowania.

2024-05-14

W tym eseju chcemy zwrócić uwagę na unikalny nowoczesny kompleks komputerowy, który idealnie nadaje się do wewnętrznej kontroli gościa przez firmę, a także ma wiele innych możliwości zarządzania bezpieczeństwem biznesowym. Ten program kontroli gości nosi nazwę USU Software system i jest dostępny w ponad 20 różnych konfiguracjach funkcjonalnych. Dzieje się tak, aby aplikacja miała uniwersalne zastosowanie w różnych dziedzinach działalności. Ten schemat działa, ponieważ instalacja wydana przez specjalistów z USU Software ponad 8 lat temu jest nadal popularna i poszukiwana. Zdobył zaufanie użytkowników i tym samym został wyróżniony elektroniczną pieczęcią zaufania. Wygodny i łatwy w obsłudze program sprawia, że zarządzanie Twoją firmą jest dostępne nawet z dużej odległości. Pomaga ustanowić kontrolę wewnętrzną we wszystkich aspektach: łączyć zewnętrzne i wewnętrzne przepływy finansowe, rozwiązać problem księgowości gości i personelu, ułatwić naliczanie płac zarówno ryczałtowych, jak i akordowych, optymalizuje kontrolę księgową firmy procesy majątkowe i inwentaryzacyjne, pomagają usprawnić koszty, ustalić proces planowania i delegowania zadań, zapewniają rozwój kierunków CRM w organizacji i wiele więcej. Wraz z początkiem jego użytkowania praca kierownika jest zoptymalizowana, ponieważ teraz można sterować procesami produkcyjnymi siedząc w biurze, pomimo obecności działów odpowiedzialnych i oddziałów. Scentralizowane podejście do kontroli nie tylko oszczędza czas pracy, ale także umożliwia objęcie większej liczby przepływów informacji. Co więcej, automatyzując agencję ochrony, kierownik może kontrolować pracowników i gościa, nawet jeśli musiał opuścić miejsce pracy na dłuższy czas. W takim przypadku dostęp do danych elektronicznej bazy danych może być realizowany z dowolnego urządzenia mobilnego, które ma dostęp do Internetu. Bardzo wygodna do pracy w dziedzinie bezpieczeństwa jest możliwość stworzenia mobilnej wersji USU Software, która działa w oficjalnej aplikacji mobilnej, co pozwala pracownikom i kierownictwu być zawsze na bieżąco z bieżącymi wydarzeniami. Program kontroli odwiedzających aktywnie wykorzystuje swoją integrację z różnymi zasobami komunikacyjnymi, takimi jak usługa SMS, e-mail, czaty mobilne, aby niezwłocznie powiadomić niezbędnych pracowników o naruszeniu na punkcie kontrolnym lub o planowanej wizycie gościa. Z uniwersalnego systemu sterowania może jednocześnie korzystać nieograniczona liczba osób pracujących we wspólnej sieci lokalnej lub Internecie. W takim przypadku wskazane jest utworzenie dla każdego z nich swojego konta elektronicznego, aby wytyczyć obszar roboczy interfejsu i skonfigurować osobisty dostęp do sekcji menu.

Pobierz wersję demo

Podczas organizowania zautomatyzowanej kontroli wewnętrznej odwiedzającego coraz częściej stosuje się technologię kodów kreskowych i synchronizację systemu z różnymi urządzeniami. Aby w procesie księgowania istniało wyraźne rozróżnienie między tymczasowym gościem a członkami kolektywu chronionego przedsiębiorstwa, konieczne jest najpierw stworzenie jednolitej bazy personalnej obiektu, gdzie elektroniczna wizytówka z pełnymi szczegółowymi informacjami o ta osoba przekazała każdemu pracownikowi. Przychodząc do miejsca pracy, każdy pracownik musi zarejestrować się w programie, co można zrobić logując się na konto osobiste, rzadko używane ze względu na koszty czasu, a także skorzystać z identyfikatora, który posiada unikalny kod kreskowy generowany przez aplikacji w szczególności w celu identyfikacji tego konkretnego użytkownika. Kod identyfikacyjny jest odczytywany przez skaner na kołowrotku, a pracownik może wejść do środka: bardzo szybko i wygodnie do każdej ze stron. Do kontroli nieautoryzowanych gości wykorzystuje się ręczną rejestrację danych w bazie oraz przedstawiane jest wystawienie tymczasowej przepustki w punkcie kontrolnym, która zawiera podstawowe informacje o gościu oraz jego zdjęcie, zrobione tam kamerą internetową. Takie podejście do kontroli wewnętrznej odwiedzającego pozwala na rejestrowanie ruchu każdego z nich, na podstawie którego można podsumować odpowiednie statystyki w sekcji „Raporty”.

Zamów kontrolę gości

Aby kupić program wystarczy do nas zadzwonić lub napisać. Nasi specjaliści uzgodnią z Tobą odpowiednią konfigurację oprogramowania, przygotują umowę oraz fakturę do zapłaty.

Jak kupić program?

Program zostanie zainstalowany

Jeśli program jest zakupiony dla 1 użytkownika, zajmie to nie więcej niż 1 godzinęKup gotowy program

Można również zamówić tworzenie oprogramowania na zamówienie

Jeśli masz specjalne wymagania dotyczące oprogramowania, zamów rozwój na zamówienie. Wtedy nie będziesz musiał dopasowywać się do programu, ale program zostanie dostosowany do Twoich procesów biznesowych!

Kontrola odwiedzających

Zalecamy przeczytanie o tych i wielu innych narzędziach monitorowania odwiedzających na stronie USU Software w sekcji konfiguracji bezpieczeństwa. W przypadku dodatkowych pytań zawsze możesz skontaktować się z naszymi specjalistami w celu uzyskania bezpłatnej konsultacji przez Skype'a.

Z wewnętrznej kontroli programu gościa można korzystać na całym świecie, dzięki możliwości zdalnego wdrożenia i konfiguracji aplikacji na komputerze. Jedynym warunkiem rozpoczęcia korzystania ze zautomatyzowanego programu jest obecność komputera osobistego podłączonego do Internetu. Wbudowany szybowiec pozwala nie pamiętać o wszystkich zadaniach niezbędnych do wykonania zadań, ale przenieść je do postaci elektronicznej i sprawnie rozdzielić wśród zespołu personelu. Możesz zdalnie zarządzać firmą ochroniarską, ponieważ elektroniczna baza danych programu wyświetla wszystkie zachodzące procesy w czasie rzeczywistym. Mając na uwadze grafik zmianowy pracowników ochrony w punkcie kontrolnym, możesz skutecznie monitorować jego przestrzeganie i zastępować pracowników w sytuacji awaryjnej. Interfejs programu może zawierać logo Twojej firmy wyświetlane na pasku zadań lub na ekranie głównym, co jest realizowane na dodatkowe żądanie programistów USU Software. Możliwość tworzenia skrótów klawiszowych przyspiesza pracę w interfejsie programu i pozwala na szybkie przełączanie się między zakładkami. Wizytówka każdego pracownika może zawierać zdjęcie zrobione kamerą internetową dla wygody śledzenia wizyt. Naruszenia harmonogramu zmian i opóźnienia ujawnione podczas wewnętrznej kontroli gościa są natychmiast wyświetlane w systemie elektronicznym. Menu nowocześnie i lakonicznie zaprojektowanego interfejsu różni się między innymi tym, że składa się tylko z trzech sekcji, z dodatkowymi podmodułami. Jeśli pracownicy zajmują się instalacją i regulacją alarmów i czujników, powinni pracować w aplikacji mobilnej, aby wyświetlić je na wbudowanych interaktywnych mapach w przypadku wyzwolenia alarmu. Każda osoba zarejestrowana w punkcie kontrolnym przedsiębiorstwa na specjalnym skanerze kodów kreskowych. Rejestrując wizytę tymczasowego gościa w instalacji systemu można również wskazać cel jego przyjazdu i automatycznie powiadomić o tym wyznaczoną osobę poprzez interfejs. W sekcji „Raporty” możesz łatwo śledzić dynamikę frekwencji i tworzyć z nią dowolne raporty zarządcze. Na podstawie podglądu dynamiki wizyt wewnętrznych w programie można określić, w które dni przychodzi najwięcej gości i umieścić je na wzmocnieniu wejścia.