Betriebssystem: Windows, Android, macOS

Gruppe von Programmen: Geschäftsautomatisierung

Programm für einen Kontrollpunkt

- Das Urheberrecht schützt die einzigartigen Methoden der Geschäftsautomatisierung, die in unseren Programmen verwendet werden.

Urheberrechte © - Wir sind ein verifizierter Softwarehersteller. Dies wird beim Ausführen unserer Programme und Demoversionen im Betriebssystem angezeigt.

Geprüfter Verlag - Wir arbeiten mit Organisationen auf der ganzen Welt zusammen, von kleinen bis hin zu großen Unternehmen. Unser Unternehmen ist im internationalen Handelsregister eingetragen und verfügt über ein elektronisches Gütesiegel.

Zeichen des Vertrauens

Schneller Übergang.

Was willst du jetzt machen?

Wenn Sie sich mit dem Programm vertraut machen möchten, können Sie sich am schnellsten zunächst das vollständige Video ansehen und dann die kostenlose Demoversion herunterladen und selbst damit arbeiten. Fordern Sie bei Bedarf eine Präsentation beim technischen Support an oder lesen Sie die Anweisungen.

Kontaktieren Sie uns hier

Wie kaufe ich das Programm?

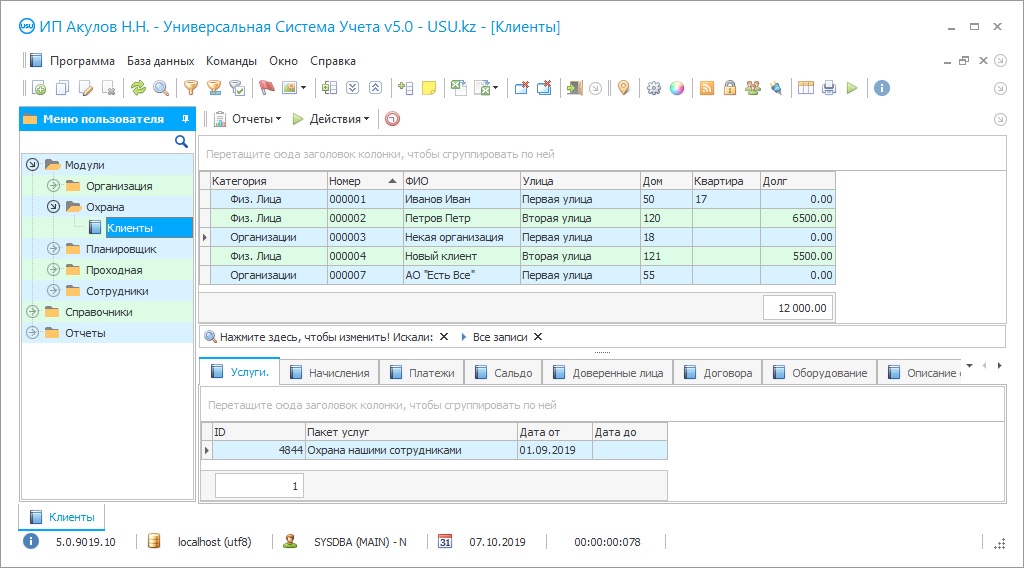

Sehen Sie sich einen Screenshot des Programms an

Sehen Sie sich ein Video über das Programm an

Demoversion herunterladen

Konfigurationen des Programms vergleichen

Berechnen Sie die Kosten für Software

Berechnen Sie die Kosten der Cloud, wenn Sie einen Cloud-Server benötigen

Wer ist der Entwickler?

Screenshot des Programms

Das Checkpoint-Programm ist eine der Konfigurationen des USU-Softwaresystems, das es ermöglicht, die elektronische Kontrolle über die Mitarbeiter der Organisation und die Besucher, die den Checkpoint passieren, zu organisieren - ein System von Drehkreuzen, die von einem Sicherheitsbeauftragten ferngesteuert oder durch Scannen eines Zugangspassworts geöffnet werden, das einem Mitarbeiter zugeordnet wird in Form eines Barcodes auf einer Checkpoint-Karte, Badge, Pass - es gibt viele Namen, die Essenz ist gleich - dies ist die Kontrolle über den Checkpoint und die Ausfahrt, die durch den Checkpoint geregelt wird. Das Checkpoint-Programm führt automatisch viele Funktionen aus - es scannt den Barcode, vergleicht die Daten mit den in der Datenbank verfügbaren Mitarbeitern und Besuchern, kann die Gesichter der an die Datenbank angehängten Fotos kontrollieren, sammelt Daten über alle, die den Checkpoint passiert haben - namentlich und mit Angabe der Uhrzeit, mit diesen Angaben das elektronische Besuchsprotokoll und das Arbeitsblatt jedes Mitarbeiters ausfüllen. Die Teilnahme der Person, die den Fluss am Kontrollpunkt kontrolliert, am Programm für den Kontrollpunkt ist minimal - um ihre Notizen, Kommentare, Beobachtungen, Bemerkungen in elektronischer Form einzugeben, kurz gesagt, alles, was bei der Angabe von Besuchen für den Zeitraum nützlich sein kann. Vor allem ist es unmöglich, dem Checkpoint-Programm zuzustimmen, um Verspätungen oder das Verlassen des Arbeitsplatzes zu einer ungünstigen Stunde, eine zusätzliche Rauchpause usw. nicht aufzuzeichnen - das Verfahren hängt von der Regelung oder den internen Regeln des Unternehmens ab .

Wer ist der Entwickler?

Akulov Nikolai

Experte und Chefprogrammierer, der am Design und der Entwicklung dieser Software beteiligt war.

2024-05-05

Video des Programms für einen Kontrollpunkt

Dieses Video kann mit Untertiteln in Ihrer eigenen Sprache angesehen werden.

Das Checkpoint-Programm wird auf digitalen Geräten mit dem Betriebssystem Windows von Mitarbeitern der USU Software installiert, dazu nutzen sie den Fernzugriff über eine Internetverbindung, sodass keine physische Anwesenheit erforderlich ist, was für beide Seiten Zeit spart. Im Allgemeinen besteht die Hauptaufgabe des Checkpoint-Programms darin, Arbeitszeit und Arbeitskosten zu sparen, wodurch die Effizienz des Unternehmens auch bei der Erfüllung einer, aber sehr wichtigen täglichen Aufgabe - der Kontrolle der Arbeitszeit des Personals - gesteigert wird , die protokolliert werden kann, auch am Checkpoint. Das Aufnahmeprogramm ist nicht krank, daher braucht es keinen bezahlten Krankenstand und muss von niemandem ersetzt werden - es macht Tag und Nacht seine Arbeit und hat nur das Bedürfnis nach einer Sache - rechtzeitige Informationen über "Passwörter". und Anwesenheiten' zu vergleichen und eine Entscheidung zu treffen - dem Besucher den Checkpoint erlauben oder ablehnen. Das Programm trifft sofort eine Entscheidung - jede seiner Operationen, unabhängig von der Menge der verarbeiteten Daten, wird in Sekundenbruchteilen ausgeführt, die für die menschliche Wahrnehmung nicht wahrnehmbar sind das Programm wechselt automatisch in den aktuellen Zeitmodus.

Demoversion herunterladen

Trotz seiner 'High-Tech'-Funktionalität steht das Programm allen Mitarbeitern zur Verfügung, unabhängig von ihren Computerkenntnissen - das Programm verfügt über eine einfache Oberfläche und einfache Navigation, die es jedem ermöglicht, es ohne zusätzliche Schulung schnell zu beherrschen, statt dessen Entwickler führt eine kurze Präsentation aus der Ferne alle seine Möglichkeiten. Wenn das Unternehmen über mehrere Eingänge verfügt, bildet das Programm einen gemeinsamen Informationsraum - die Aktivitäten jedes Kontrollpunkts werden in einer einzigen Datenbank erfasst, die Verteilung der Informationen erfolgt automatisch nach Personen, Diensten, Arbeitsplänen, Stundenzetteln. Die Arbeit des Controllers beschränkt sich auf die Überwachung des Eingangs-Ausgangs, die Registrierung von Besuchern, die Entfernung von Inventargegenständen aus dem Gebiet des Unternehmens und die Eingabe der vom Programm erforderlichen Daten. Das Checkpoint-Programm lässt sich mit digitaler Ausrüstung integrieren, insbesondere mit einem Barcode-Scanner und CCTV-Kameras, was die Fähigkeiten beider Seiten erweitert und die Qualität des Checkpoints verbessert. Darüber hinaus generiert das Programm bis zum Ende des Zeitraums viele statistische und analytische Berichte über die Zutrittskontrolle – wie viele Mitarbeiter gegen diese verstoßen, in welchem Ausmaß und mit welcher Regelmäßigkeit, ob alle Mitarbeiter die Arbeitszeitanforderungen je nach Tätigkeit erfüllen Zeitplan, wer am häufigsten verspätete und wer nie. Solche Informationen ermöglichen es, ein disziplinarisches „Portrait“ des Personals zu erstellen, die Bedürfnisse und Anforderungen, von denen die Arbeitsproduktivität abhängt, besser zu verstehen und diejenigen zu identifizieren, die die Unternehmensstandards nicht erfüllen.

Bestellen Sie ein Programm für einen Checkpoint

Um das Programm zu kaufen, rufen Sie uns einfach an oder schreiben Sie uns. Unsere Spezialisten vereinbaren mit Ihnen die entsprechende Softwarekonfiguration, erstellen einen Vertrag und eine Rechnung zur Zahlung.

Wie kaufe ich das Programm?

Das Programm wird installiert

Wenn das Programm für 1 Benutzer gekauft wird, dauert es nicht länger als 1 StundeKaufen Sie ein fertiges Programm

Sie können auch kundenspezifische Softwareentwicklung bestellen

Wenn Sie spezielle Anforderungen an die Software haben, beauftragen Sie eine individuelle Entwicklung. Dann müssen Sie sich nicht an das Programm anpassen, sondern das Programm wird an Ihre Geschäftsprozesse angepasst!

Programm für einen Kontrollpunkt

Das Programm hilft dabei, eine Besucherbasis zu bilden, um nicht jedes Mal einen Passierschein für diejenigen zu bestellen, die häufig im Dienst in das Unternehmen kommen, und, auch wenn der Besucher kein häufiger Besucher ist, speichert das Programm Daten über die Person inklusive Foto beim ersten Besuch und erkennt beim zweiten automatisch. Geben Mitarbeiter der Kontrollstelle, die verschiedene Eingänge kontrolliert, gleichzeitig ihre Registrierungsdaten ein, speichert das Programm diese ohne Zugriffskonflikte, da es über eine Multi-User-Oberfläche verfügt, die diese Probleme beseitigt. Die Informationen im Programm haben ein bequem strukturiertes Format von Prozessen, Themen und Objekten, das eine schnelle Verwendung bei der Suche nach Informationen über jeden Besucher oder Mitarbeiter des Unternehmens ermöglicht.

Das Programm wurde entwickelt, um die Zugangskontrolle in einem separaten Unternehmen und in einem Business Center zu organisieren und ermöglicht die visuelle Kontrolle des Ein- und Ausganges jedes Mitarbeiters. Fotos von Besuchern werden in der entsprechenden Datenbank gespeichert - sie können an die im System organisierten persönlichen Dateien für alle Personen angehängt werden, die eine Zugangsberechtigung erhalten haben. An die gleichen Personalakten angehängt sind gescannte Kopien von Personalausweisen, die am Kontrollpunkt vorgelegt werden, die das System schnell scannt und speichert, um es weiter zu kontrollieren. Das Programm durchsucht sofort den gesamten Verlauf der Besuche einer Person, verfolgt die auf dem Territorium des Unternehmens verbrachte Zeit und führt eine Sortierung nach dem Zweck der Besuche ein. Mitarbeiter des Checkpoints arbeiten in persönlichen elektronischen Dokumenten, um den Verantwortungsbereich jedes Einzelnen einzuschränken, die Informationen, die sie dem System hinzufügen, sind mit einem Login gekennzeichnet. Jeder Benutzer des Systems erhält ein individuelles Login und ein Passwort, das ihn schützt. Sie bestimmen die Menge der verfügbaren Serviceinformationen, um Aufgaben zu erfüllen. Die Unternehmensleitung führt eine regelmäßige Kontrolle der elektronischen Formulare der Benutzer durch, um deren Übereinstimmung mit dem tatsächlichen Stand der Dinge im Unternehmen zu überprüfen. Zur Unterstützung des Managements wird eine Auditfunktion angeboten, deren Aufgabe darin besteht, neue Daten und überarbeitete alte Werte hervorzuheben, die zur Beschleunigung des Verfahrens hinzugefügt wurden.

Zusätzlich zu dieser Funktion überträgt das Programm automatisch eine Vielzahl von Werten aus externen Dateien in das System, was beim Besuch großer Gruppen wichtig ist. Die Übertragung personenbezogener Daten aus der Besucherliste mit angehängten gescannten Kopien ihrer Dokumente ermöglicht die Bildung einer Datenbank, die diese Daten allgemein kontrolliert. Im Programm funktioniert die Rückwärtsexportfunktion, mit deren Hilfe sie Servicematerialien in externe Dateien mit automatischer Konvertierung in jedes gewünschte Format exportieren. Das Programm generiert automatisch den gesamten Dokumentenfluss des Unternehmens, einschließlich aller Arten von Berichten, einschließlich Buchhaltung und Statistik, aller Arten von Rechnungen. Das Programm hat eine geformte Nomenklatur, bei der Materialentnahme überprüft es die Daten damit und die Rechnungsdatenbank, um die Ware zu identifizieren, die Entnahmegenehmigung zu überprüfen. Um den Überblick über die Besucher zu behalten, wird eine eigene Datenbank im CRM-Format erstellt, die persönliche Daten, Kontakte, Scans von Dokumenten, Fotos, Besuchshistorie nach Chronologie enthält. Die Interaktion des Mitarbeiters zwischen Klarstellungen und Bestätigungen erfolgt durch aktive Nachrichten, die in der Ecke des Bildschirms angezeigt werden. Anklicken führt zum Übergang zur Diskussion.